今天要为大家推荐的论文是来自UC Riverside Professor Nael Abu-Ghazaleh 研究组和UMich Professor Jiasi Chen 研究组共同投稿的最新研究 That Doesn't Go There: Attacks on Shared State in Multi-User Augmented Reality Applications,该工作已发表于USENIX Security 2024。

研究背景

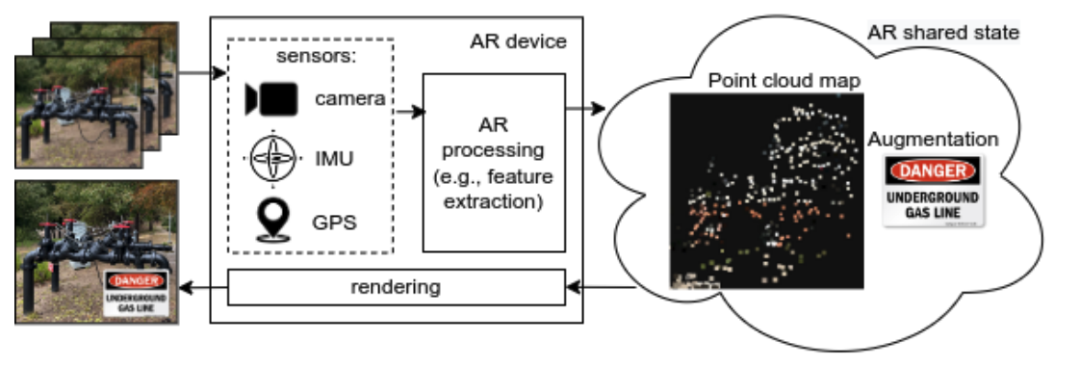

随着多用户增强现实(AR)技术的迅速发展,尤其是在共享虚拟体验方面,其安全性问题引起了越来越多的关注。在这些应用中,为了实现用户之间的一致交互,AR系统需要建立一个“共享状态”,通过这一共享状态,多个用户可以在同一虚拟环境中进行互动。当前的方法是通过收集设备的传感器数据(如摄像头图像),处理并整合这些数据,从而创建和访问共享状态(如图1所示)。然而,这一过程引入了新的漏洞和攻击机会,特别是恶意数据写入可能“毒害”共享状态,从而对依赖该状态的下游用户构成威胁。另一种漏洞出现在读取共享状态时:通过提供虚假的输入,攻击者可能会在未授权的位置查看全息增强内容。

图1:AR处理流程。AR设备感知环境,对感知到的数据进行处理,并将信息上传到共享状态。共享状态返回增强信息,并将其叠加显示在用户的屏幕上。

在这项研究中,作者展示了一系列针对多用户共享状态的全新攻击,主要集中在三个公开可用的AR框架(Google, Meta, Mapillary)上。尽管这些框架在底层实现、范围和机制上有所不同,但它们在读取和写入共享状态时对统一的威胁模型存在共同的脆弱性。

研究方法

攻击模型:

如图2所示,作者的攻击模型假设一个恶意应用程序正在AR设备上运行,该应用程序具有读取共享状态的权限。尽管它没有特殊权限,但可以通过调用设备常用的API定期读取共享状态中的数据。作者假设攻击者能够获取设备的位置、摄像头图像以及IMU传感器数据,并将这些数据与共享状态中的全息图和其他虚拟对象关联起来。通过分析这些数据,攻击者可以发起以下三种类型的攻击:(1)未经授权读取和篡改共享的虚拟对象,从而误导其他用户的决策;(2)使用伪造的传感器数据,将全息图放置在错误的位置,导致现实环境中的混乱或危害;(3)结合GPS欺骗,远程访问物理位置,获取原本应受限于特定地理区域的共享状态信息。

图2:针对AR共享状态的攻击示例。读取攻击:一个私有全息图被读取到其原本写入区域之外的地方(例如,从办公室被读取到了海滩);写入攻击:一个全息图被写入到攻击者实际不在的区域(例如,在管道区域而不是原本的田野区域)。

AR共享状态分类

-

全局 Global vs. 本地 Local 共享状态

- 全局共享状态: 这类共享状态涉及地理范围较大的AR应用,通常依赖GPS和相机图像来写入和读取内容。例如,像 Pokémon Go 这样的全球性AR应用就属于全局共享状态。全局共享状态的数据通常具有长期持续性,可能在数年内保持不变。

- 本地共享状态: 这类共享状态适用于地理范围较小的AR应用,通常不依赖GPS,而主要依靠相机图像和惯性测量单元(IMU)数据进行读写操作。例如,在建筑物内进行的AR寻宝游戏就是本地共享状态的一个例子。本地共享状态的数据通常是临时性的,其有效期通常不到一年。

-

Curated vs. Non-curated 共享状态

- Curated Shared State: 这种共享状态中的地图由高信任度的用户或管理员创建,这些用户通常具有较高的写入权限,并且倾向于避免恶意行为。例如,Google的Street View Car上传的数据就是策划共享状态的一部分。普通用户只能读取这些共享状态中的内容,无法进行修改。

- Non-curated Shared State:在这种共享状态下,所有用户都可以自由读写其中的数据。虽然这种模式有助于快速扩展和更新共享状态,但由于缺乏审核机制,恶意用户可能会插入错误或有害的信息。Mapillary的街景地图服务就是一个典型的非策划共享状态的例子。

实验评估:

实验结果显示,在远程读写攻击中,作者在办公室桌面、卧室桌面和室外烧烤区的成功率较高,特别是在环境变化不大的情况下(静态场景),成功率更高。在添加杂物(Add clutter)后,成功率有所下降,但仍然具有相当的威胁性。此外,在光线较暗的环境中,攻击成功率通常会降低约15-25%。

在远程读取攻击中,当设备与显示器之间的距离约为0.5米时,成功率最高。在这一距离下,设备摄像头能够清晰聚焦并成功欺骗API,使其误认为设备位于目标位置。然而,随着设备与显示器之间的距离增加,成功率显著下降。此外,光照条件的变化也对攻击成功率产生了影响。

实验结果显示,恶意写入攻击能够成功将错误的GPS数据与图像序列关联,导致共享状态中的全息图显示在错误的位置。例如,作者成功将“挖掘安全”的标志显示在了一个有地下管线的区域,这对使用共享状态的受害者造成了严重的安全隐患。此外,作者还通过图像篡改成功向共享状态中插入了虚假的全息图,例如虚假的停车标志,进一步展示了攻击的威胁性和潜在影响。

结论

本文探讨了多用户AR系统中针对共享状态的攻击。作者对潜在攻击进行了分类,确定了三类典型场景,并展示了多种成功的端到端攻击。这些攻击包括通过远程读取和写入操作,欺骗系统以操纵全息图的位置和内容。

论文下载:https://www.usenix.org/system/files/sec24summer-prepub-218-slocum.pdf

个人主页: https://yichez.site/